Imagens Getty

Ars Technica foi recentemente usado para veicular malware de segundo estágio em uma campanha que usou uma cadeia de ataque nunca antes vista para encobrir seus rastros de maneira inteligente, relataram pesquisadores da empresa de segurança Mandiant na terça-feira.

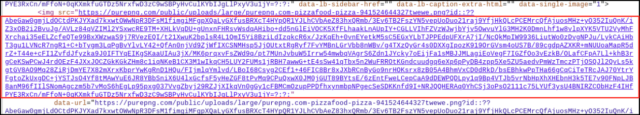

Uma imagem benigna de uma pizza foi carregada em um site de terceiros e depois vinculada a um URL colado na página “sobre” de um usuário registrado do Ars. Enterrado nesse URL estava uma sequência de caracteres que pareciam aleatórios – mas na verdade eram uma carga útil. A campanha também teve como alvo o site de compartilhamento de vídeos Vimeo, onde um vídeo benigno foi carregado e uma sequência maliciosa foi incluída na descrição do vídeo. A string foi gerada usando uma técnica conhecida como Base 64 codificação. A Base 64 converte texto em um formato de string ASCII imprimível para representar dados binários. Os dispositivos já infectados com o malware de primeiro estágio usado na campanha recuperaram automaticamente essas strings e instalaram o segundo estágio.

Normalmente não visto

“Esta é uma maneira diferente e nova de ver abusos que pode ser muito difícil de detectar”, disse o pesquisador da Mandiant, Yash Gupta, em uma entrevista. “Isso é algo em malware que normalmente não vemos. É muito interessante para nós e algo que queríamos destacar.”

A imagem postada no Ars apareceu no perfil de um usuário que criou uma conta em 23 de novembro. Um representante da Ars disse que a foto, mostrando uma pizza e com a legenda “Eu amo pizza”, foi removida pela equipe do Ars em 16 de dezembro após receber uma gorjeta. enviado por e-mail de uma parte desconhecida. O perfil Ars usava um URL incorporado que apontava para a imagem, que era automaticamente preenchida na página sobre. A codificação maliciosa de base 64 apareceu imediatamente após a parte legítima do URL. A string não gerou erros nem impediu o carregamento da página.

Pesquisadores Mandiant disse não houve consequências para as pessoas que visualizaram a imagem, seja ela exibida na página do Ars ou no site que a hospedou. Também não está claro se algum usuário do Ars visitou a página sobre.

Os dispositivos infectados pelo primeiro estágio acessaram automaticamente a string maliciosa no final da URL. A partir daí, foram infectados com um segundo estágio.

O vídeo no Vimeo funcionou de forma semelhante, exceto que a string foi incluída na descrição do vídeo.

Os representantes da Ars não tinham mais nada a acrescentar. Os representantes do Vimeo não responderam imediatamente ao e-mail.

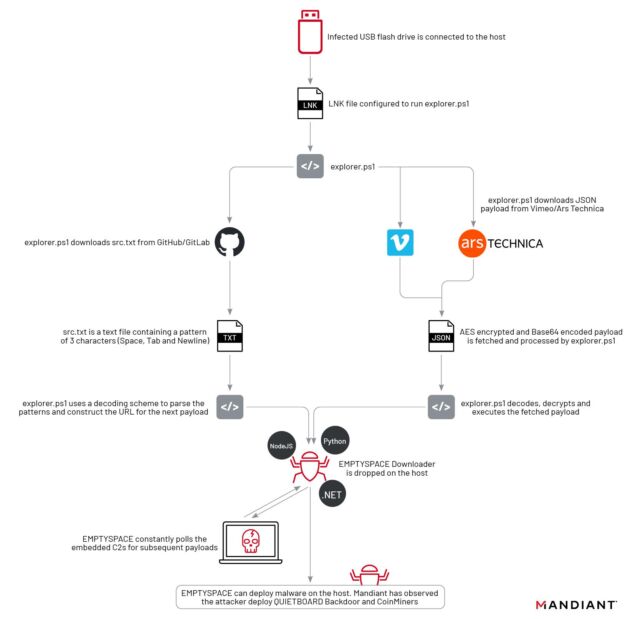

A campanha veio de um ator de ameaça que Mandiant rastreia como UNC4990, que está ativo desde pelo menos 2020 e tem a marca de ser motivado por ganhos financeiros. O grupo já usou uma nova técnica separada para voar sob o radar. Essa técnica espalhou o segundo estágio usando um arquivo de texto que os navegadores e editores de texto normais mostraram estar em branco.

Abrir o mesmo arquivo em um editor hexadecimal – uma ferramenta para análise e investigação forense de arquivos binários – mostrou que uma combinação de tabulações, espaços e novas linhas foram organizadas de uma forma que codificava o código executável. Assim como a técnica envolvendo Ars e Vimeo, o uso de tal arquivo é algo que os pesquisadores da Mandiant nunca haviam visto antes. Anteriormente, o UNC4990 usava GitHub e GitLab.

O estágio inicial do malware foi transmitido por unidades USB infectadas. As unidades instalaram uma carga útil que a Mandiant apelidou de explorerps1. Os dispositivos infectados acessavam automaticamente o arquivo de texto malicioso ou o URL postado no Ars ou o vídeo postado no Vimeo. As strings de base 64 no URL da imagem ou na descrição do vídeo, por sua vez, fizeram com que o malware entrasse em contato com um site que hospedava o segundo estágio. O segundo estágio do malware, rastreado como Emptyspace, pesquisava continuamente um servidor de comando e controle que, quando instruído, baixava e executava um terceiro estágio.

Mandiant

A Mandiant observou a instalação deste terceiro estágio em apenas um caso. Esse malware atua como um backdoor que os pesquisadores rastreiam como Quietboard. O backdoor, nesse caso, passou a instalar um minerador de criptomoedas.

Qualquer pessoa preocupada com a possibilidade de ter sido infectada por algum malware coberto pela Mandiant pode verificar a seção de indicadores de comprometimento na postagem de terça-feira.