Imagens Getty

Depois de anos sendo superados por criminosos de ransomware sarcásticos que provocam e se gabam de cada nova vítima que reivindicam, as autoridades internacionais finalmente tiveram a chance de virar o jogo, e não a estão desperdiçando.

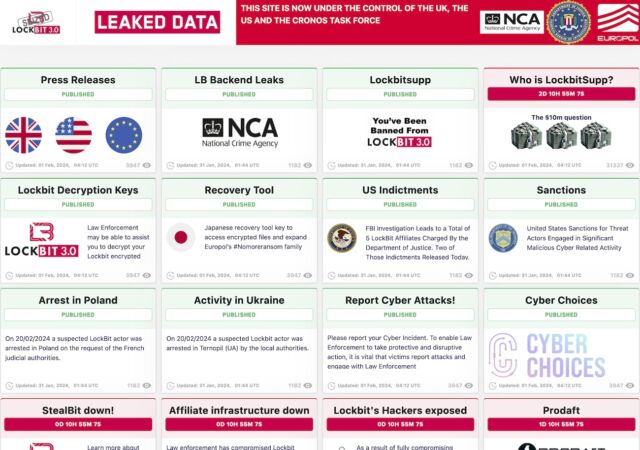

A trollagem de alto nível ocorreu depois que autoridades dos EUA, do Reino Unido e da Europol derrubaram a maior parte da infraestrutura pertencente ao LockBit, um sindicato de ransomware que extorquiu mais de US$ 120 milhões de milhares de vítimas em todo o mundo. Na terça-feira, a maioria dos sites que o LockBit usa para envergonhar suas vítimas por terem sido hackeados, pressioná-los a pagar e se gabar de suas proezas como hackers começaram a exibir conteúdo anunciando a remoção. A infraestrutura apreendida também hospedava descriptografadores que as vítimas poderiam usar para recuperar seus dados.

isso_é_realmente_ruim

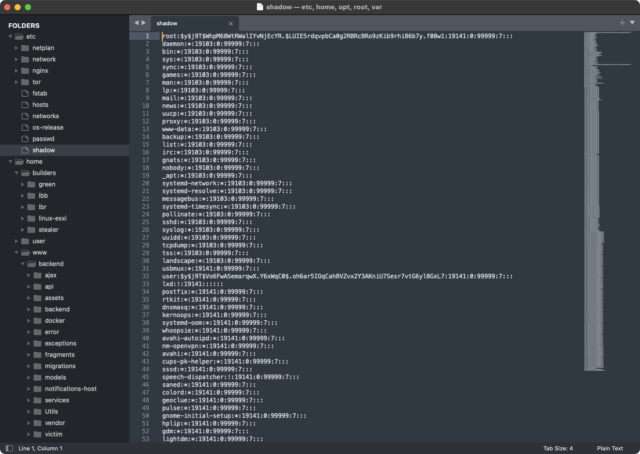

As autoridades não usaram o site de identificação e vergonha apreendido apenas para fins informativos. Uma seção que parecia se regozijar com a extraordinária extensão do acesso ao sistema que os investigadores obtiveram. Várias imagens indicavam que eles tinham o controle de /etc/sombra, um arquivo Linux que armazena senhas com hash criptográfico. Este arquivo, um dos mais sensíveis à segurança no Linux, pode ser acessado apenas por um usuário com root, o nível mais alto de privilégios de sistema.

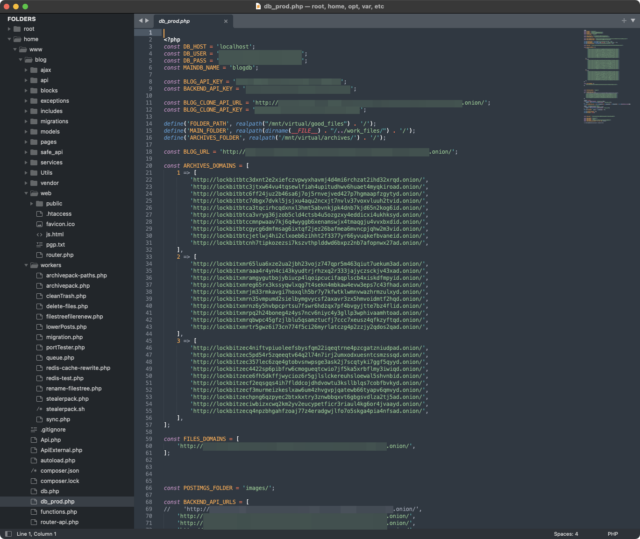

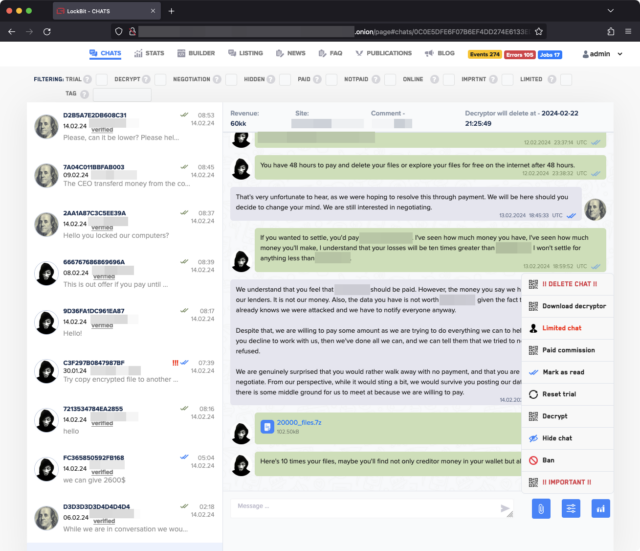

Outras imagens demonstraram que os investigadores também tinham controle total do painel principal da web e do sistema que os operadores do LockBit usavam para se comunicar com afiliados e vítimas.

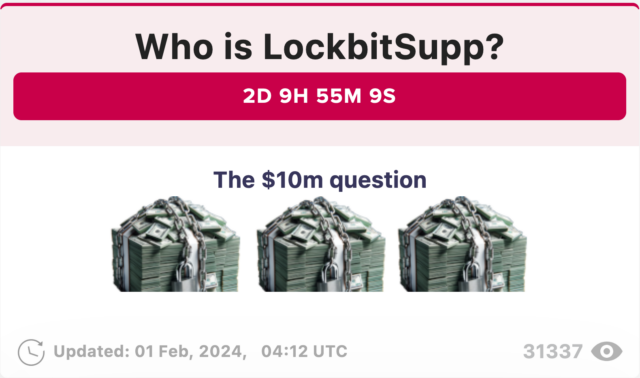

A agitação não parou por aí. Os nomes dos arquivos das imagens tinham títulos que incluíam: “this_is_really_bad.png”, “oh dear.png” e “doesnt_look_good.png”. A página apreendida também provocou o próximo doxing de LockbitSupp, o apelido da figura principal do LockBit. Dizia: “Quem é LockbitSupp? A pergunta de US$ 10 milhões” e exibia imagens de dinheiro embrulhado em correntes com cadeados. Copiando uma prática comum do LockBit e de grupos de ransomware concorrentes, o site apreendido exibia um relógio contando os segundos até que as informações de identificação fossem publicadas.

Ao todo, as autoridades disseram que assumiu o controle de 14.000 contas e 34 servidores localizados na Holanda, Alemanha, Finlândia, França, Suíça, Austrália, EUA e Reino Unido. Dois suspeitos de LockBit foram presos na Polônia e na Ucrânia, e cinco acusações e três mandados de prisão foram emitidos. As autoridades também congelaram 200 contas de criptomoedas vinculadas à operação de ransomware.

“Atualmente, uma grande quantidade de dados recolhidos ao longo da investigação está agora na posse das autoridades policiais”, disseram responsáveis da Europol. disse. “Esses dados serão usados para apoiar atividades operacionais internacionais em andamento focadas em atingir os líderes deste grupo, bem como desenvolvedores, afiliados, infraestrutura e ativos criminosos ligados a essas atividades criminosas.”

LockBit opera desde pelo menos 2019 sob o nome “ABCD”. Em três anos, era o ransomware com maior circulação. Como a maioria de seus pares, o LockBit opera sob o que é conhecido como ransomware como serviço, no qual fornece software e infraestrutura para afiliados que o utilizam para comprometer as vítimas. A LockBit e as afiliadas dividem então qualquer receita resultante. Centenas de afiliados participaram.

De acordo com KrebsOnSecurity, um dos líderes do LockBit, disse em um fórum criminal em língua russa que uma vulnerabilidade na linguagem de script PHP forneceu os meios para as autoridades hackearem os servidores. Esse detalhe levou a outra rodada de críticas, desta vez por parte de outros participantes do fórum.

“Isso significa que o FBI forneceu um serviço de pen-testing ao programa de afiliados?” escreveu um participante, segundo o repórter Brian Krebs. “Ou eles decidiram participar do programa de recompensas por bugs? 🙂 :).”

Vários membros também postaram memes provocando o grupo sobre a falha de segurança.

“Em janeiro de 2024, LockBitSupp disse aos membros do fórum XSS que estava desapontado porque o FBI não tinha oferecido uma recompensa por sua doxing e/ou prisão, e que em resposta ele estava colocando uma recompensa por sua própria cabeça – oferecendo US$ 10 milhões para qualquer um que pudesse descubra seu nome verdadeiro”, escreveu Krebs. “’Meu Deus, quem precisa de mim?’ LockBitSupp escreveu em 22 de janeiro de 2024. ‘Não há nem mesmo uma recompensa para mim no site do FBI.’”