O FBI passou grande parte da terça-feira preso em um cabo de guerra online com um dos grupos de ransomware mais agressivos da Internet, depois de assumir o controle da infraestrutura que o grupo usou para gerar mais de US$ 300 milhões em pagamentos ilícitos até o momento.

Na manhã de terça-feira, o site dark web pertencente ao AlphV, um grupo de ransomware que também atende pelo nome de BlackCat, de repente começou a exibir um banner que dizia que havia sido apreendido pelo FBI como parte de uma ação coordenada de aplicação da lei. Todo o conteúdo que AlphV havia postado anteriormente no site se foi.

Na mesma época, o Departamento de Justiça disse interrompeu as operações do AlphV ao lançar uma ferramenta de software que permitiria que cerca de 500 vítimas do AlphV restaurassem seus sistemas e dados. Ao todo, disseram funcionários do Departamento de Justiça, o AlphV extorquiu cerca de US$ 300 milhões de 1.000 vítimas.

Um declaração entretanto, revelado em um tribunal federal da Flórida, revelou que a interrupção envolveu agentes do FBI obtendo 946 chaves privadas usadas para hospedar sites de comunicação de vítimas. O documento legal afirma que as chaves foram obtidas com a ajuda de uma fonte humana confidencial que “respondeu a um anúncio postado em um fórum online acessível ao público solicitando candidatos para cargos afiliados da Blackcat”.

“Ao interromper o grupo de ransomware BlackCat, o Departamento de Justiça mais uma vez hackeou os hackers”, disse a vice-procuradora-geral Lisa O. Monaco no anúncio de terça-feira. “Com uma ferramenta de descriptografia fornecida pelo FBI a centenas de vítimas de ransomware em todo o mundo, empresas e escolas puderam reabrir e os serviços de saúde e de emergência puderam voltar a ficar online. Continuaremos a dar prioridade às perturbações e a colocar as vítimas no centro da nossa estratégia para desmantelar o ecossistema que alimenta o crime cibernético.”

Em poucas horas, o aviso de apreensão do FBI exibido no dark web site do AlphV desapareceu. Em seu lugar havia um novo aviso proclamando: “Este site foi liberado”. O novo aviso, escrito por funcionários do AlphV, minimizou a importância da ação do FBI. Embora não contestem que a ferramenta de descriptografia funcionou para 400 vítimas, os funcionários da AlphV disseram que a interrupção impediria que dados pertencentes a outras 3.000 vítimas fossem descriptografados.

“Agora, por causa deles, mais de 3.000 empresas nunca receberão suas chaves.”

Com o passar das horas, o FBI e o AlphV discutiram o controle do site dark web, com cada um substituindo os avisos do outro.

Um pesquisador descreveu a luta contínua como uma “puxão de Tor”, uma referência ao Tor, a rede de servidores que permite às pessoas navegar e publicar sites anonimamente. Como a maioria dos grupos de ransomware, o AlphV hospeda seus sites no Tor. Este acordo não só impede que os investigadores responsáveis pela aplicação da lei identifiquem os membros do grupo, como também impede que os investigadores obtenham ordens judiciais que obriguem o anfitrião da Web a transferir o controlo do site.

A única maneira de controlar um endereço Tor é possuir uma chave de criptografia privada dedicada. Assim que o FBI o obteve, os investigadores puderam publicar o aviso de apreensão de terça-feira. Como o AlphV também mantinha a posse da chave, os membros do grupo eram igualmente livres para postar seu próprio conteúdo. Como o Tor torna impossível alterar a chave privada correspondente a um endereço, nenhum dos lados conseguiu bloquear o outro.

Com cada lado essencialmente num impasse, a AlphV recorreu à remoção de algumas das restrições que anteriormente impunha aos afiliados. No modelo comum de ransomware como serviço, os afiliados são aqueles que realmente hackeiam as vítimas. Quando bem-sucedidos, os afiliados usam o ransomware e a infraestrutura AlphV para criptografar dados e então negociar e facilitar um pagamento por bitcoin ou outra criptomoeda.

Até agora, a AlphV impôs regras às afiliadas proibindo-as de atacar hospitais e infraestruturas críticas. Agora, essas regras já não se aplicam, a menos que a vítima esteja localizada na Comunidade de Estados Independentes – uma lista de países que já fizeram parte da antiga União Soviética.

“Por causa de suas ações, estamos introduzindo novas regras, ou melhor, estamos removendo TODAS as regras, exceto uma, você não pode tocar no CIS, agora você pode bloquear hospitais, usinas nucleares, qualquer coisa, em qualquer lugar”, dizia o aviso do AlphV. O aviso dizia que o AlphV também estava permitindo que os afiliados retivessem 90 por cento de quaisquer pagamentos de resgate que recebessem, e que os afiliados ‘VIP’ receberiam um programa privado em centros de dados isolados separados. A mudança é provavelmente uma tentativa de estancar a possível deserção dos afiliados assustados. pelo acesso do FBI à infraestrutura AlphV.

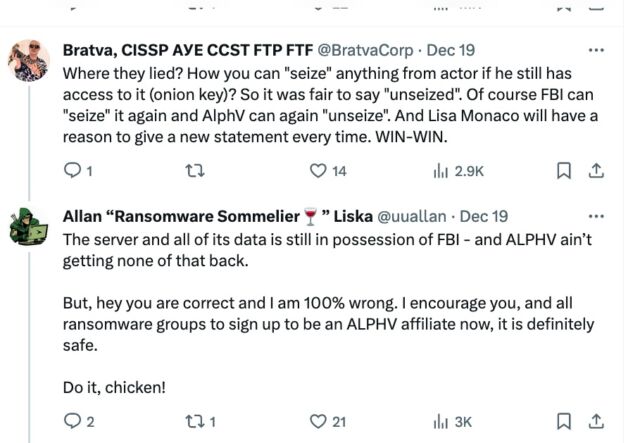

As idas e vindas levaram alguns a dizer que a interrupção falhou, uma vez que o AlphV mantém o controle de seu site e continua a possuir os dados que roubou das vítimas. Em uma discussão nas redes sociais com um desses críticos, o especialista em ransomware Allan Liska recuou.

“O servidor e todos os seus dados ainda estão em posse do FBI – e o ALPHV não receberá nada disso de volta”, escreveu Liska, pesquisadora de ameaças da empresa de segurança Recorded Future.

“Mas, ei, você está correto e eu estou 100% errado. Encorajo você e todos os grupos de ransomware a se inscreverem para serem afiliados do ALPHV agora, é definitivamente seguro. Faça isso, galinha!